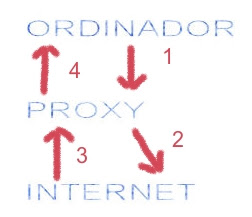

Els servidors Proxy. Pros i contres

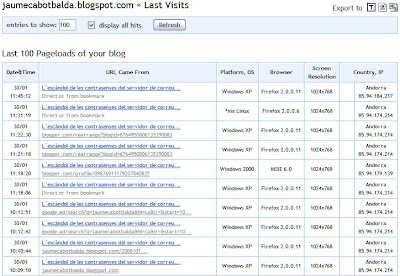

El servidor Proxy és un ordinador que fa d’intermediari en una xarxa interna o Internet. Aquí parlaré d’Internet. Quant un ordinador (O) fa una petició a Internet (I) (si el proveïdor d’accés el té habilitat), primer accedeix al servidor Proxy (P)del proveïdor. El servidor Proxy (P) es connecta al lloc (I) que l’ordinador (O) ha demanat. El Proxy (P) rep la resposta d’Internet (I) i aquest la passa a l’ordinador (O). La majoria del servidors Proxy també fa de cache i guarden en memòria les pàgines més visitades per els usuaris de la xarxa amb la finalitat de poder-les oferir més ràpidament. Així també economitzen amplada de banda , però és necessari que el Proxy actualitzi les dades regularment. Per això de vegades aquestes no es corresponen i és fa necessari actualitzar la petició. I ara...bé lo més important per la seguretat....dels usuaris. Amb l’utilització d’un servidor proxy és possible de fer lo que diuen en anglès “tracking i logging”: O sigui seguir les pistes dels usuaris.